马上就是苟狗年,不搞个极客红包玩玩儿怎么行?

戳链接,开始解密!虽然金额有点儿少,但是玩儿的是这个解谜的过程!

由于红包有效期是24小时,所以将在2017年2月15日晚上九点(CST)公布答案。

2018-02-15 22:57 CST

祝贺第一个获得红包的朋友!评论区第一条就是那个dalao啦!

最后的结果是,wuxu.zip 被请求550+次,红包被领走7个(看来明年可以发大点发少点儿)。大家对这个游戏的难度体验怎么样?我还以为大家会觉得很容易呢……没想到发20个还的确是发多了……

首先我们打开红包页面,hmm,好眼熟!(手动@2016年红包)

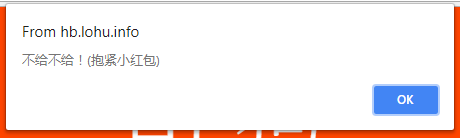

我们点击那个按钮,哟呵,辣鸡还这么傲娇!(真是说起自己也不脸红)

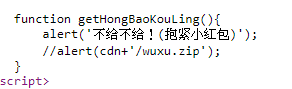

好,只好扒开衣服看代码了。

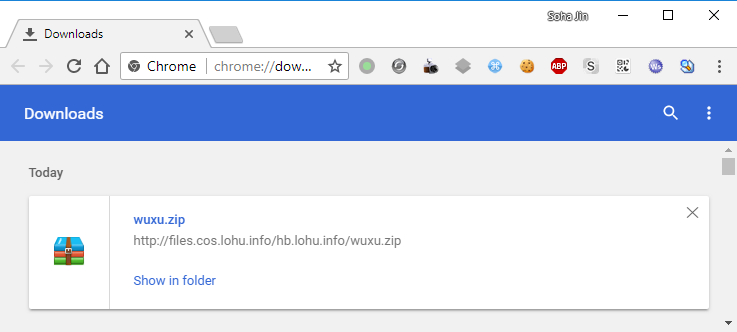

所以这个 cdn+'/wuxu.zip' 成功引起了我的注意。

可是并没有 cdn 这个变量。

Ctrl-F!

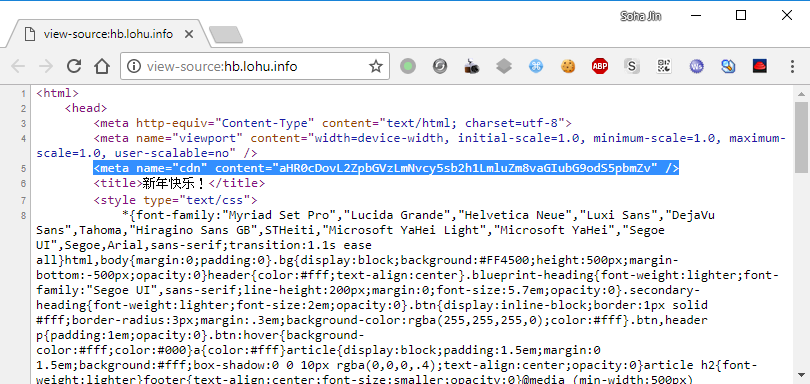

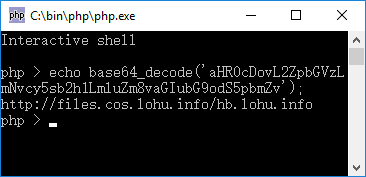

找到一个meta,然后果断base64转码。

然后拼接上 /wuxu.zip 就得到了一个神秘文件。

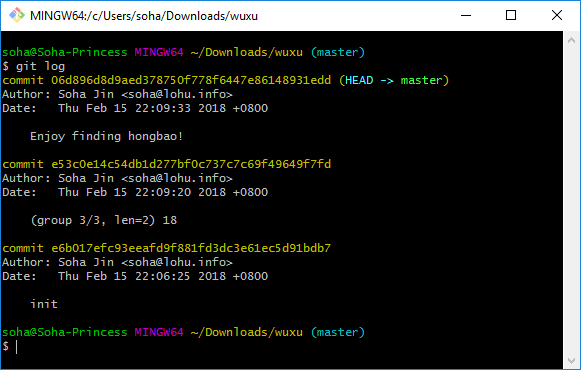

解压后似乎也没什么特别的,就只有一个 .git 文件夹。那就 git log 先看看咯。

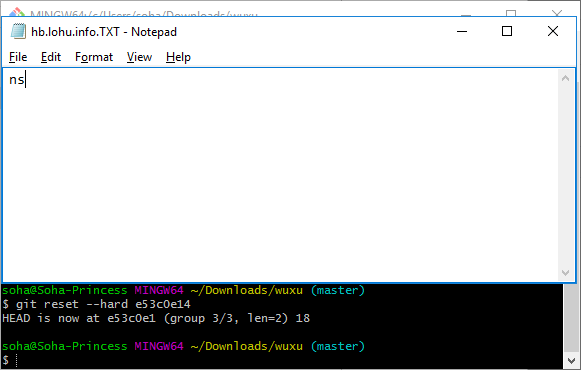

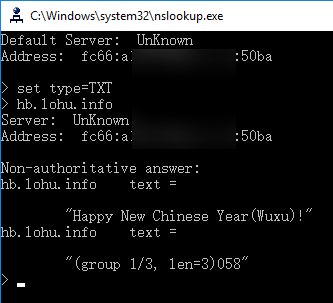

hmm一组两位数到手。还有,这几个commit很可疑,先 git reset --hard e53c0e1 看看,多了一个 hb.lohu.info.TXT 文件。打开,里面只有一个 ns 写着。

这里似乎很多朋友想不到啥意思……文件名是 hb.lohu.info ,扩展名专门大写写着 TXT (肯定有朋友注意到了)。有一个很常用的工具就是 ns 开头的。

nslookup!

是要去找域名的TXT记录啊!

这里因为我疏忽,在加完TXT记录后使用了CNAME,导致TXT被覆盖。16号早上07:45修复了这个问题并发了通知。

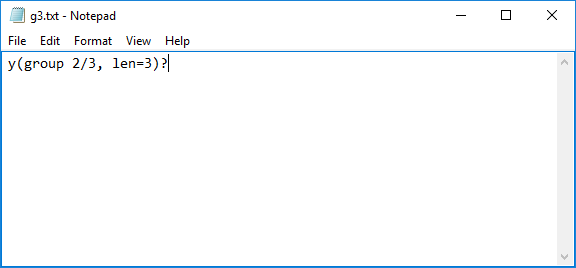

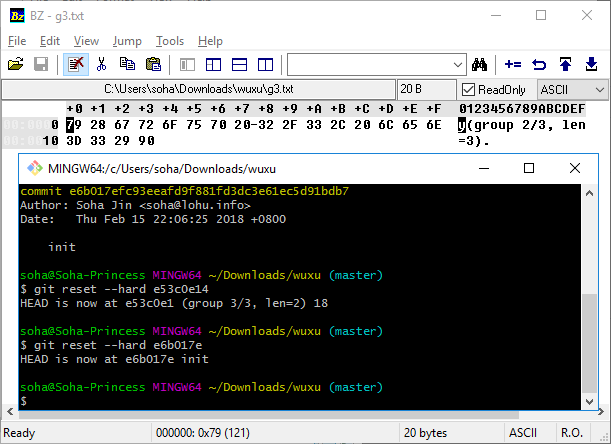

接着 git reset --hard e6b017e 来研究第一个commit。会得到 g3.txt (其实这个原来的意思是group 3,后来换成group 2没改文件名)。

这显然是第三组了。y 和 ? ,出现奇怪的无关字符可以说是十分可疑了,尤其是那个 ?。我以为大家这时候都会打开自己的十六进制查看器,可是并没有。

两个“乱入”字符的hex分别是 0x79, 0x90 。加上 len=3,那就是 799。

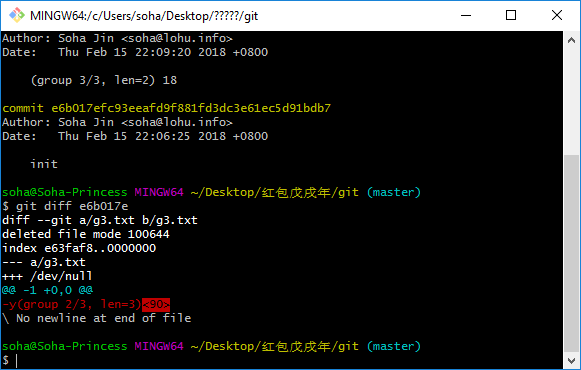

我还看到有朋友用 git diff e6b017e 来看,git会直接告诉你后面那个是 0x90,然而那个朋友还是没有去看hex。

为了这个我早上6点还专门加了一个提示 <meta name="group2" content="ReAd_hEx_AS_sTrInG" /> ,似乎也没什么卵用。

然后你就集齐了8位口令,05879918。

狗年快乐!

成功解谜,好像还是第一个(

reply

是的,总算有人解出来了(老泪横流)可惜脸似乎有点儿黑,不过没事,新年会有好运气的!(现在才觉得,20个的确太多了,10个都估计发不完,一直觉得自己这个很简单来着

reply

根本就不知道从哪下手,只会f12看看,瞎搞了几次都不对,希望作者公布答案的时候能教一下方法

reply

说真的我是看了去年的文章才想到了base64解码……过了第一关。

结果wuxu.zip我一个人就下了十几次 orz

ns那儿我第一反应着实是nslookup,不过真没想到去看TXT记录。

十六进制查看器那块着实非常不熟练呢……根本想不到……

一定是我太菜了TvT

reply

最显然的group1被我直接忽略了,,,内心OS:ns?n啥?啥s?啥啥?

至于最后的蜜汁字符。。。我还真没注意y。。。以及,这个截断不标准,后面的00呢.jpg

reply

0x90我故意不凑整4 bit的……

reply

group2,表示最开始的提示比较少。最开始还猜什么ascii 0x90 = 144,y=121之类的(

reply

唔…基本上除了第一部分都能看的出来。

顺便发现咱真是一点都离不开ide了,git、hex、nslookup这些我居然全都是在IDEA里完成的。 除了第一步base64解码,懒得用 jawa库写,直接用浏览器的atob(decode)和btoa(encode)这两个函数解码,这个应该是base64中最方便的(函数名最短的)。刚开始一眼看出base64拿到wubu.zip。

看到最后一个字符乱码果断想到看16进制。

前半小时内翻到了所有线索,解出了第二组、第三组,然而第一组一点头绪都没有。

咱还很机智发现文件名一个大写TXT一个小写txt,感觉肯定有问题,然而Gogo对DNS和nslookup并不熟,在裙里提示下,花了三个小时才知道原来dns有个TXT……

reply

好吧用IDEA的原因说白了就是记不住命令,估计让咱在命令行里看看git仓库长啥样,咱还得一直 -help 才能看得下去 --||

嗯找线索的时候根据最下面的design顺藤摸瓜找到了 天海信息科技 ,这个网页很漂亮(大概是Gogo太辣鸡了)

最后膜下soha大佬><

reply

这个页面的designer是Teampiedu哦……(天海没前端,是经Teampiedu许可后的魔改版(

reply

居然如此。。完全没有想到(

reply

诶......

不会诶(

Soha好厉害(

2018年要变得更可爱哦~

reply

ns首先想到的是ns记录

reply